Reyee Switch PoC Guide V1.0-TR

Please rate this document.

Please leave your suggestions here.

200 characters leftIf Ruijie may contact you for more details, please leave your contact information here.

* I understand and agree to Terms of Use and acknowledge Ruijie's Privacy Policy.

Thank you for your feedback!

Reyee Switch (Anahtar)Kavram Kanıtı (PoC) Kılavuzu

V1.0

RuijieNetworks

Fuzhou,Çin

Telif Hakkı Bildirimi

Ruijie Networks©2021

Bu dokümanın tüm telifhakları Ruijie Networks tarafından saklı tutulur. Hiçbir şekilde ve ne sebepleolursa olsun, Ruijie Networks'ün önceden yazılı izni alınmadan, bu dokümanın yada bu doküman herhangi bir kısmının, herhangi bir şekilde çoğaltılması,alıntılanması, kopyalanması, üzerinde değişiklik yapılması, yayınlanması,tercüme edilmesi veya ticari olarak kullanılması yasaklanmıştır.

MuafiyetBildirimi

Budoküman, üzerinde hiçbir değişiklik yapılmadan "olduğu gibi"sağlanmıştır. Bu dokümanın içeriği herhangi bir bildirimde bulunulmadandeğiştirilebilir. Doküman ile ilgili son bilgileri, lütfen Ruijie Networks websitesinden elde ediniz. İçerik doğruluğunu temin etmek için Ruijie Networkselinden gelen çabayı göstermiştir ancak noksanlıklar, tutarsızlıklar veyahatalardan kaynaklanan kayıplar ve zararlar için hiç bir sorumlulukyüklenmemektedir.

Ürünlerimizi kullandığınıziçin teşekkür ederiz.

Önsöz

Bu Doküman, mühendislereAnahtar (Switch) ürünlerini test ederken yardımcı olmak amacıyla teknikyönlendirme sağlar. Bu Doküman; senaryolar, yapılandırma, komutlar, ekrangörüntüleri, topoloji ve diğer ilgili materyalleri içerir. Bu Doküman gerçekkoşullar altında farklılıklardan ötürü benzer bir durumun çözümüne yardımcıolmayabilir.

Hedef Kitle

l AğMühendisleri

l AğYöneticisi (Admin)

Teknik Yardım Almak İçin

l RuijieNetworks Web Sitesi: http://www.ruijienetworks.com

l RuijieHizmet Portalı: http://caseportal.ruijienetworks.com

Lütfenherhangi bir Ruijie El Kitabı hakkında tavsiyelerde bulunmak ve hatalarıraporlamak için Ruijie Hizmet Portalına başvurunuz.

İlgili Dokümanlar

| Dokümanlar | Açıklama |

| Komut Referansı | Komut modları, parametre açıklamaları, kullanım kılavuzları ve ilgili örnekleri içeren yapılandırma komutlarını açıklar. |

| Donanım Kurulum ve Referans Kılavuzu | İşlevsel ve fiziksel özellikleri açıklar ve cihaz kurulum adımlarını, donanım sorun giderme işlemlerini, modül teknik özelliklerini ve kablolar ve konektörler için kullanım kılavuzlarını ve özelliklerini sağlar. |

Revizyon Geçmişi

| Tarih | İçerik değişiklikleri | Gözden Geçiren |

| 2021.5.20 | İlk yayınlanma V1.0 | Ruijie GTAC |

İçindekiler

2. Switch (Anahtar) Test Listeleri

2.2.5 Uzun Mesafeli İletim (LongDistance Transmission)

2.3.3 Fırtına Kontrolü (Storm Control)

.Ruijie Switch Test Listesi

| Kategori | Test Öğesi | Açıklama | Geçti | Başarısız |

| Yönetim | WEB | WEB'in etkinleştirilmesi ve switch'e başarılı bir biçimde oturum açılması |

|

|

| Temel Özellikler | POE | POE'nin etkinleştirilmesi ve Erişim Noktasına güç verilmesi |

|

|

| Erişim Kontrol Listesi | Erişimi engellemek için erişim kontrol listesi oluşturulması |

|

| |

| DHCP sunucusu | Hizmet DHCP'nin etkinleştirilmesi ve IP Havuzunun oluşturulması Bilgisayar üzerinde IP adresi alınası testi |

|

| |

| Hız Sınırlandırma | Port üzerinde hız sınırı belirleme ve sonrasında hızı kontrol etmek için hız testi uygulama |

|

| |

| Uzun Mesafeli İletim (Long Distance Transmission) | Cihazın uzun mesafeli iletimde açılabileceğinden emin olunması |

|

| |

| Kümeleme Portu | Kümeleme portu oluşturma ve kümeleme portunun bant genişliğinin kontrol edilmesi |

|

| |

| IGMP Snooping | IGMP snooping Testi |

|

| |

| Güvenlik Özellikleri | Port Koruma | Port korumanın etkinleştirilmesi ve daha sonra farklı portlar arasındaki bağlantının test edilmesi |

|

|

| DHCP Snooping | DHCP snooping'in etkinleştirilmesi ve PC'nin doğru IP adresini alabildiğinin test edilmesi |

|

| |

| Fırtına Kontrolü (Storm Control) | Fırtına Kontrolünün (Storm Control) etkinleştirilmesi ve portlar üzerinde trafik hızı sınırı ayarlanarak LAN Fırtına Saldırılarının önlenebileceğinin test edilmesi |

|

| |

| RLDP | Döngü sorunu ile ilgili olarak hızlı bağlantı algılamanın (link detection) aktive edilmesi için RLDP'nin etkinleştirilmesi |

|

|

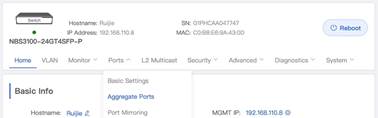

Not:Kavram Kanıtı (PoC) öncesinde, lütfen eWeb yoluyla switch’in (anahtarın) en sonfirmware versiyonuna yükseltilmiş olduğundan emin olun; firmware versiyonununkontrol edilmesine dair örnek aşağıda verilmiştir.

![]()

1. eWeb’eoturum açma adımları Bölüm 2.1.1’de açıklanmıştır (Sonraki sayfa).

2. Aşağıdakiörnek RG-ES209GC-P switch (anahtar) modeli için verilmiştir.

3. eWebarayüzü model türüne göre değişiklik gösterebilir.

.Switch (Anahtar) Test Listeleri

1.1 Yönetim

1.1.1 eWeb

| Test projesi | eWeb |

| Testin amacı | WEB'in etkinleştirilmesi ve switch'e başarılı bir biçimde oturum açılması |

| Test prosedürü ve beklenen sonuçlar |

1. PC’yi yukarıda gösterildiği gibi ağ kablosu ile switch'e (anahtara) bağlayın. (bu örnekte, port Gi0/3 bağlıdır) 2. PC’ye IP 10.44.77.201/24’ü atayın 3. Tarayıcıda switch’in (anahtarın) varsayılan IP’sini 10.44.77.200 olarak girin Tarayıcı, Internet Explorer (IE) ve diğer ana tarayıcılardan biri olmalı ve uyumluluk modu (compatibility mode) açılmalıdır.

4. Web erişimini doğrulayın. (Beklenen arayüz yukarıda gösterilmiştir) |

| Ölçüm kaydı | eWeb’e başarılı bir biçimde oturum açılması |

| Testin sonucu | eWeb, tarayıcı yoluyla 10.44.77.200 girilerek kolayca açılabilir. |

| Desteklenen Model | Tüm switch (anahtar) serileri |

1.2 TemelÖzellikler

1.2.1 PoE

| Test Projesi | PoE |

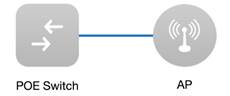

| Testin Amacı | Switch (anahtar), Erişim Noktasına güç verebilir |

| Test prosedürü ve beklenen sonuçlar | 1. Switch'i açın ve switch'i ağ kablosu ile Erişim Noktasına bağlayın

2. Aşağıdaki düğmelere tıklayarak PoE yapılandırmasını açın

Her bir port için PoW switch bağımsız olarak açılabilir

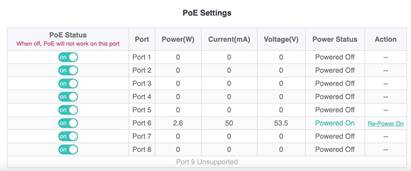

3. Ardından web sayfasının en üstünde PoE arayüz durumu gösterilebilir

|

| Ölçüm kaydı | Bu senaryoda, Erişim Noktası bağlantısına bağlı olarak 120W üzerinden 2.6W (port #6 içerisinde) kullanılmıştır |

| Testin sonucu |

|

| Desteklenen Model | ES205GC-P ES209GC-P ES218GC-P ES226GC-P NBS3100-24GT4SFP-P NBS3100-8GT2SFP-P NBS3200-24GT4XS-P NBS3200-48GT4XS-P |

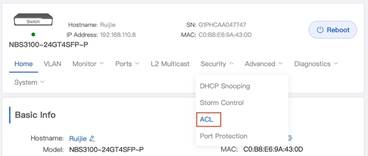

1.2.2 ErişimKontrol Listesi

| Test projesi | Erişim Kontrol Listesi |

| Testin amacı | Erişimi engellemek için erişim kontrol listesi oluşturulması |

| Test prosedürü ve beklenen sonuçlar |

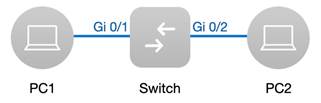

1. PC1'i switch'e bağlayın. (Bu senaryoda, port Gi 0/3'dür)

2. Switch eWeb aracılığıyla ACL yapılandırmasını açın

3. IP adresi veya MAC'a bağlı olarak bir ACL ekleyin ve ardından port Gi 0/3 ile bağlayın.

4. 8.8.8.8 adresine ping atın, Beklenen sonuçlar: ping atma başarısız

5. ACL'in port Gi 0/3'e olan bağlantısını kesin ve 8.8.8.8 adresine ping atın Beklenen Sonuçlar: ping atma başarılı

|

| Ölçüm kaydı | ACL, port Gi 0/3'ten kaldırılır kaldırılmaz erişim derhal düzelir |

| Testin sonucu | Port, ACL'e bağlıyken erişim etkin bir biçimde engellenebilmektedir |

| Desteklenen Model | NBS serisi |

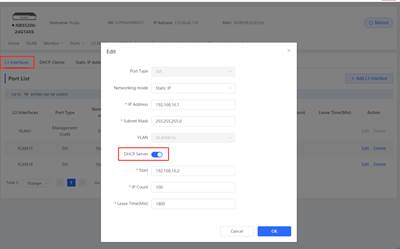

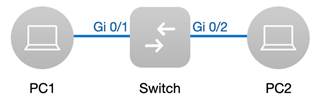

1.2.3 DHCPSunucusu

| Test projesi | DHCP Sunucusu |

| Testin amacı | Hizmet DHCP'nin etkinleştirilmesi ve bir IP Havuzunun oluşturulması Her bir PC’nin bir IP adresini başarılı bir biçimde alıp alamadığının doğrulanması testi |

| Test prosedürü ve beklenen sonuçlar |

1. eWeb aracılığıyla DHCP Sunucusunu etkinleştirin

2. Hem PC1 hem de PC2 bir IP adresi alabilir. |

| Ölçüm kaydı | Hem PC1 hem de PC2 bir IP adresi alabilir. |

| Testin sonucu | DHCP sunucusu, her bir cihaza başarılı bir biçimde bir IP adresi atayabilmektedir. |

| Desteklenen Model | NBS 5000 serisi |

1.2.4 HızSınırlandırma

| Test projesi | Hız Sınırlandırma |

| Testin amacı | Port üzerinde hız sınırı belirleme ve sonrasında hızı kontrol etmek için hız testi uygulama |

| Test prosedürü ve beklenen sonuçlar |

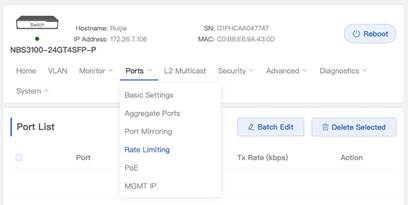

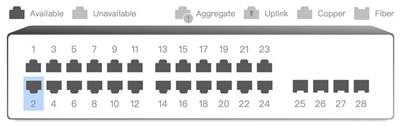

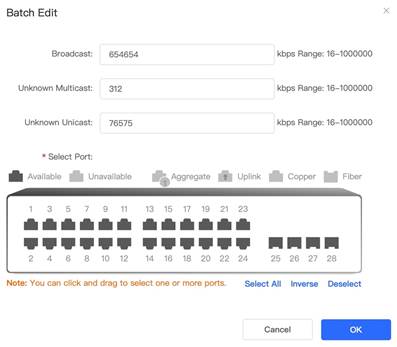

1. Port Menüsünden Rate Limiting (Hız Sınırlandırma) yapılandırma sayfasını açın.

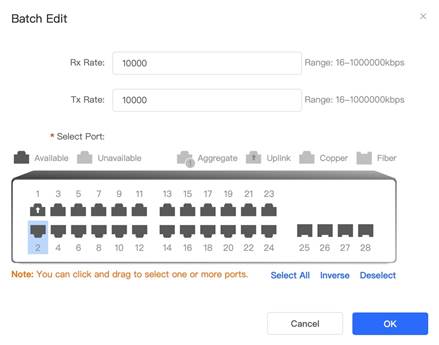

2. Hız sınırları yapılandırma arayüzüne girmek için Batch Edit (Toplu Düzenle) düğmesine tıklayın Portları seçin ve ardından Rx Rate (Rx Hızı) ve Tx Rate (Tx Hızı) değerlerini ayarlayın ve OK (TAMAM) üzerine tıklayın Bu örnekte hem Rx Rate (Rx Hızı) hem de Tx Rate (Tx Hızı) için 10000kbps değeri girilmiştir. 10000kbps; kabaca yaklaşık 10mbps'dir. Yukarıdaki yapılandırma yapıldığında, port listesi aşağıda gösterildiği gibi görüntülenecektir. (Bu örnekte port Gi2 için hız sınırlandırma ayarlanmıştır.

3 https://www.speedtest.net üzerinden hız testi yapın. Beklenen Sonuçlar: Hız başarılı biçimde sınırlandırıldı

|

| Ölçüm kaydı | Hız sınırlandırma olmadan, hız aşağıda gösterildiği gibidir.

Hız sınırlandırma ile ise, hızın beklediğimiz gibi sınırlandırıldığını görebiliriz. Ayarladığımız hız sınırı yaklaşık 10mbps'dir.

|

| Testin sonucu | Hız sınırlandırma yapılandırması sayesinde hız etkin bir biçimde sınırlandırılabilir. |

| Desteklenen Model | NBS serisi |

1.2.5 UzunMesafeli İletim (Long Distance Transmission)

| Test projesi | Uzun Mesafeli İletim (Long Distance Transmission) |

| Testin amacı | Cihazın uzun mesafeli iletimde açılabileceğinden emin olunması |

| Test prosedürü ve beklenen sonuçlar |

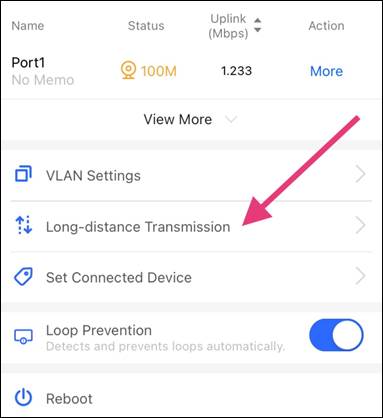

1. Uzun Mesafeli İletim (Long-Distance Transmission) özelliğini telefonunuzdaki Ruijie Cloud Uygulaması üzerinden yapılandırabilirsiniz.

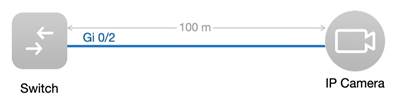

2. Uzun mesafeli iletimi açmak için portları seçin ve ardından Save (Kaydet) üzerine tıklayın Bu örnekte Uzun Mesafeli İletim için port 17 ayarlanmıştır.

3. IP Kameranın açılıp açılmadığını doğrulayın Beklenen Sonuçlar: IP Kamera, normal bir biçimde açıldı

|

| Ölçüm kaydı | Uzun Mesafeli İletim etkinleştirildiğinde, IP Kamera, Reyee Switch'den 100 metre uzaklıkta bile olsa açılabilir |

| Testin sonucu | Uzun Mesafeli İletim özelliği, IP kamerayı 100 metre uzaklıktan başarıyla açabilmektedir |

| Desteklenen Model | PoE destekli ESW ve NBS serileri |

1.2.6 KümelemePortu

| Test projesi | Kümeleme Portu |

| Testin amacı | Bir kümeleme portu oluşturma ve kümeleme portunun bant genişliğinin kontrol edilmesi |

| Test prosedürü ve beklenen sonuçlar |

1. Yukarıda örnek bir topoloji gösterilmiştir. (Bu örnekte, switch 1 Reyee switch'i, switch 2 ise tipik Ruijie switch'i ifade etmektedir)

2. eWeb aracılığıyla aşağıda gösterildiği gibi Port'un menüsünden Switch 1 Aggregate Port (Anahtar 1 Kümeleme Portu) yapılandırmasını açın

3. Portları seçin ve bunları kümeleme portu 1 olarak ayarlayın. (Bu örnekte port 3 ve port 4 seçilmiştir) Not: Reyee switch'ler mevcut durumda sadece statik kümelemeyi desteklemektedir.

4. Eğer her iki tarafta da Reyee NBS switch'ler bulunuyorsa, bunların eWeb aracılığıyla yapılandırılması uygundur 5. Ruijie switch üzerinde aşağıdaki yapılandırmayı ekleyin SW2>enable SW2#configure terminal SW2(config)#interface range gigabitEthernet 0/3-4 SW2(config-if-range)#port-group 1 SW2(config-if-range)#exit SW2(config)#interface aggregateport 1 SW2(config-if-AggregatePort 1)#switchport mode trunk SW2(config-if-AggregatePort 1)#exit SW2(config)#aggregateport load-balance src-mac SW2(config)#exit SW2#wr 6. Kümeleme portu 1'in bant genişliğini kontrol etmek için ‘show int agg 1’ komutunu çalıştırın 7. Switch'e downstream yönünde bir dizüstü bilgisayar bağlayın ve ping atmaya devam edin, kümeleme portundan bir hattı sökün ve ping durumunu gözlemleyin |

| Ölçüm kaydı | Ping, bağlantısı kesilmeyecektir |

| Testin sonucu | NBS serisi kümeleme portunu desteklemektedir |

| Desteklenen Model | NBS serisi |

1.2.7 IGMPSnooping

| Test projesi | IGMP snooping |

| Testin amacı | IGMP snooping özelliğinin etkinleştirilmesi |

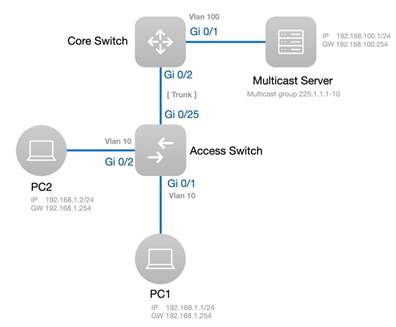

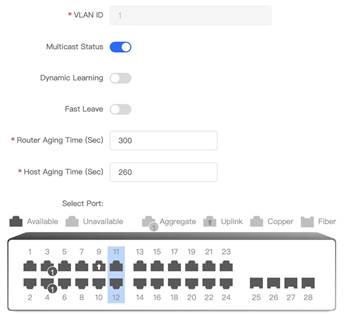

|

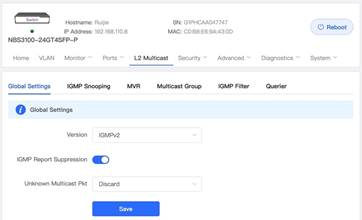

Yukarıda tipik bir topoloji gösterilmiştir. 1. IGMP Report Suppression (Rapor Bastırma) özelliğini etkinleştirin ve global settings (genel ayarlar) içerisinde kaydedin Unknown Multicast Pkt (Bilinmeyen Çok Noktaya Yayın Paketi) için Discard (at)n seçilmesi tavsiye edilir. (Örnek aşağıda verilmiştir)

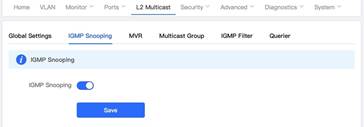

2. IGMP Snooping özelliğini etkinleştirin ve Save (Kaydet) üzerine tıklayın

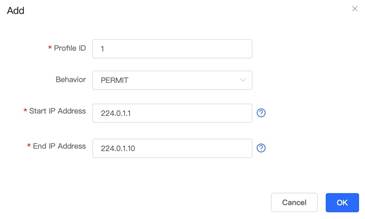

3. Aşağıdaki ayarların kurulumunu yapın Çok noktaya yayın trafiği (multicast traffic) için VLAN ekleyin Multicast status (Çok Noktaya Yayın Durumu): on (açık) (zorunlu) Dynamic Learning (Dinamik Öğrenme): off (kapalı) Port üyelerini seçin (zorunlu) (Bu örnekte, port 11 ve port 12 seçilmiştir.)

Açıklama: Hiçbir port seçilmediğinde, IGMP Snooping durdurulacaktır. 4. Çok noktaya yayın için özel bir vlan ekleyin ve multicast IP Address (çok noktaya yayın IP adresi) değerini tanımlayın ve portları seçin

Bu örnekte, port 11 ve port 12 seçilmiştir.

5. Switch tarafından çok noktaya yayın paketi (multicast packet) algılandığında, sorgu tablosunda bir liste oluşacaktır. 6. Profile ID'yi, çok noktaya yayın IP aralığını tanımlayın ve ardından Behavior (Davranış) değerini Permit (izin ver) olarak belirleyin

| |

| Ölçüm kaydı | IGMP Snooping durumu, VLAN 1 için port Gi11 ve Gi12 üzerinde etkinleştirilmiştir |

| Testin sonucu | IGMP Snooping özelliği eWeb aracılığıyla Reyee Switch üzerinde kolayca ayarlanabilmektedir |

| Desteklenen Model | NBS serisi |

1.3 GüvenlikÖzellikleri

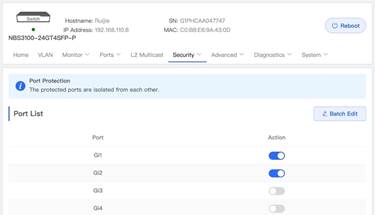

1.3.1 PortKoruma

| Test projesi | Port Koruma |

| Testin amacı | Port korumanın etkinleştirilmesi ve daha sonra farklı portlar arasındaki bağlantının test edilmesi |

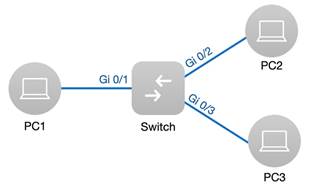

|

1. PC1'e 192.168.0.1/24 IP'sini atayın PC2'ye 192.168.0.2/24 IP'sini atayın PC3'e 192.168.0.3/24 IP'sini atayın

2. eWeb aracılığıyla Port Gi1 ve Gi2 üzerinde Port Korumayı (Port Protection) açın (Örnek aşağıda verilmiştir)

3. PC1 tarafından PC2'ye ping atılır Beklenen sonuçlar: ping atma başarısız PC1 tarafından PC3'e ping atılır Beklenen sonuçlar: ping atma başarılı PC2 tarafından PC3'e ping atılır Beklenen sonuçlar: ping atma başarılı

| |

| Ölçüm kaydı | Port Gi1 ve Gi2 için port koruma modu ayarlandıktan sonra PC1 ve PC2 arasındaki iletişim kısıtlanır. |

| Testin sonucu | Port Koruma özelliği, arayüzlerin birbirleriyle iletişimini etkin bir biçimde önlemektedir. |

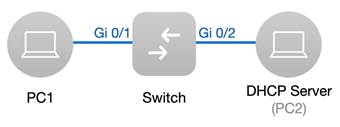

1.3.2 DHCP Snooping

| Test projesi | DHCP Snooping |

| Testin amacı | DHCP Snooping özelliğini etkinleştirin. PC, doğru IP adresini alabilir. |

| Test prosedürü ve beklenen sonuçlar |

1. PC2'ye (DHCP Sunucusu), 192.168.0.2/24 IP'sini atayın

2. eWEB aracılığıyla DHCP Snooping özelliğini etkinleştirin.

3. PC1'in IP adresini alıp alamadığını kontrol edin (ipconfig/renew) Beklenen Sonuçlar: PC1, IP'yi başarıyla aldı

4. DHCP sunucusuna bağlı olan portu, DHCP Snooping güvenilir (trusted) port olarak yapılandırın. (Bu örnekte, port Gi2, güvenilir port olarak ayarlanmıştır)

5. Şimdi, PC1, IP adresini alabilir (ipconfig/renew) Beklenen Sonuçlar: PC1 başarılı şekilde bir IP adresi aldı.

|

| Ölçüm kaydı | İlgili port güvenilir port olarak yapılandırıldıktan sonra PC1, IP adresini başarılı şekilde alabilir |

| Testin sonucu | DHCP Snooping özelliği, güvenilir olmayan DHCP sunucusundan gönderilen paketleri, ilgili port güvenilir port olarak ayarlanıncaya kadar etkin bir biçimde engelleyebilmektedir |

| Desteklenen Model | RG-ES216GC RG-ES224GC RG-ES226GC-P RG-ES218GC-P NBS serisi |

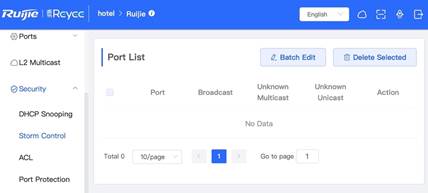

1.3.3 FırtınaKontrolü (Storm Control)

| Test projesi | Fırtına Kontrolü (Storm Control) |

| Testin amacı | Fırtına Kontrolünün (Storm Control) etkinleştirilmesi. Portlar üzerinde trafik hızı sınırı ayarlanarak LAN Fırtına Saldırılarının önlenebileceğinin test edilmesi |

| Test prosedürü ve beklenen sonuçlar |

1. Güvenlik Menüsünden (Security Menu), Fırtına Kontrolü (Storm Control) yapılandırma sayfasını açın

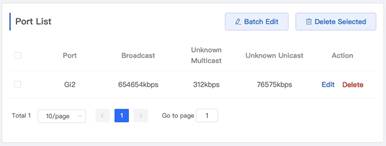

2. Yayın (broadcast), Bilinmeyen Çok Noktaya Yayın (Unknown Multicast) ve Bilinmeyen Tek Noktaya Yayın (Unknown Unicast) için hız sınırı ayarlamak amacıyla Batch Edit (Toplu Düzenle) düğmesine basın Bu örnekte, storm control (fırtına kontrolü) port Gi 0/2 üzerinde ayarlanmıştır ve her tür bilgi transferi için hız sınırı aşağıda gösterilmiştir.

Yukarıdaki yapılandırma yapıldığında, port listesi aşağıda gösterildiği gibi görüntülenecektir. (Bu örnekte, port Gi2, storm control (fırtına kontrolü) ile ayarlanmıştır)

3. PC2 için bir yayın fırtınası (broadcast storm) simüle edin. (Not : Switch üzerindeki Gi2 portu PC2'ye bağlıdır) Beklenen Sonuçlar: Switch; yayın fırtınasını (broadcast storm) başarıyla kontrol etti.

|

| Ölçüm kaydı | Switch üzerindeki Gi2 Portuna yapılan yayın fırtınası saldırısı, trafik hız sınırını bu port üzerinde ayarlayarak önlenebilir |

| Testin sonucu | Fırtına Kontrolü (Storm Control), belirli portlar üzerinde trafik hız sınırı yapılandırarak LAN Storm (Fırtına) Saldırılarını etkin bir şekilde önleyebilmektedir |

| Desteklenen Model | NBS serisi |

1.3.4 RLDP

| Test projesi | RLDP (Rapid Link Detection Protocol - Hızlı Bağlantı Algılama Protokolü) |

| Testin amacı | Döngü sorunu ile ilgili olarak hızlı bağlantı algılamanın (link detection) aktive edilmesi için RLDP'nin etkinleştirilmesi |

| Test prosedürü ve beklenen sonuçlar |

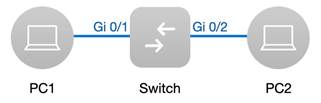

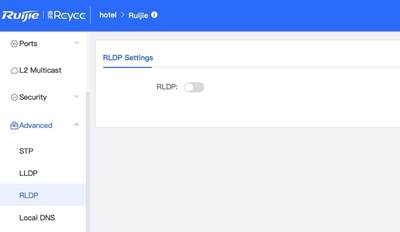

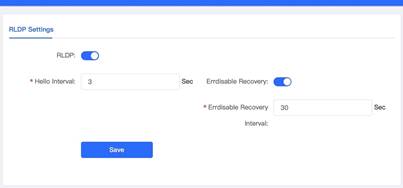

1. Advanced (Gelişmiş) Menüsünden RLDP yapılandırma sayfasını açın. 2. RLDP'yi Errdisable Recovery etkinleştirilmiş olarak açın ve ardından save (kaydet) üzerine tıklayın. Bu örnekte, Hello Interval için 3 Saniye ve Errdisable Recovery interval için 30 saniye ayarlanmıştır.

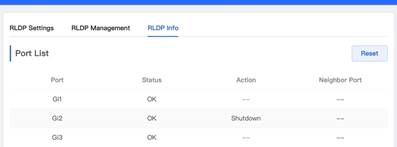

3. RLDP Management (RLDP Yönetimi) Menüsünde Port Listesinden bir port seçerek Döngü Algılamayı (Loop Detection) etkinleştirin Bu örnekte, Döngü Algılama (Loop Detection) için port Gi2 seçilmiştir.

4. Bu noktada, RLDP Bilgi (Info) menüsü içerisinde port durumu kontrol edilebilir

5. PC2'den bir döngü simüle edin (Not : Switch üzerindeki Gi2 portu PC2'ye bağlıdır) Beklenen Sonuçlar: Döngü algılandı ve Port Gi2 başarıyla kapandı

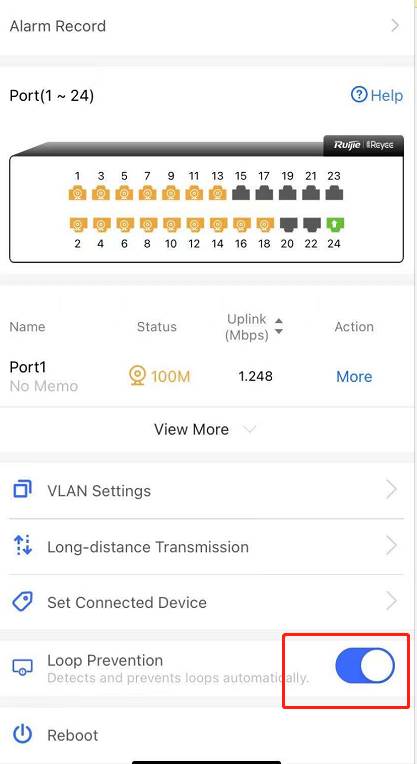

1. Switch'i Ruijie cloud'a ekleyin ve çevrimiçi olduğundan emin olun 2. Ruijie Cloud Uygulamasını açın ve hesaba erişin 3. Ruijie Cloud Uygulamasında RLDP'yi etkinleştirin

4. Switch'in 2 portuna bir UTP kablo bağlıdır 5. Port durumunu kontrol edin, portlardan birisi kapanacaktır |

| Ölçüm kaydı | Döngü algılandı ve Port Gi2, bu port üzerindeki RLDP özelliği etkinleştirilerek başarıyla kapatıldı |

| Testin sonucu | Reyee Switch, belirli portlar için RLDP özelliğini ayarlayarak döngüyü hızlı bir biçimde algılayabilmekte ve döngü ile karşılaşan portlar uyarılabilmekte, engellenebilmekte veya kapatılabilmektedir |

| Desteklenen Model | ESW ve NBS serileri |